Ненадежный пароль беспроводной сети. Безопасность wi-fi. Правильная защита wi-fi. Какой стандарт безопасности беспроводного соединения следует предпочесть

Сегодня, когда в большинстве домов можно поймать беспроводную интернет-сеть, вопрос о том, как поставить пароль на wifi принимает роль важного аспекта обеспечения безопасности данных. Создание надёжной «линии обороны» домашней сети — дело довольно ответственное, и имеет свои тонкости. Учитывая это, вам будет полезным принять на вооружения знания и советы, предложенные в данной статье.

План ознакомления с темой будет следующим:

- Сначала мы раскроем основные существующие типы шифрования в сетях wifi;

- Затем рассмотрим на обобщённом примере как запаролить сеть.

Шифрование в сетях WIFI

Личная информация, хранящаяся в файлах компьютера, подключённого к беспроводной сети, может быть доступной посторонним людям, не имеющим права на это. Другими словами, с плохим умыслом или нет, для развлечения или наживы, через сеть без пароля может быть получен несанкционированный доступ ко всему содержимому ПК. Для предотвращения этого и были разработаны различные методы шифрования, способные защитить пользователей. Далее о том, какие они существуют.

WEP

Данная технология (стандарт 802.11) была одной из первых систем, обеспечивающих безопасность wifi-сети. Она предоставляла слабую защиту, из-за чего часто взламывалась хакерами с целью похищения важной информации. Результатом этого стало значительное замедление внедрения wifi-сетей в компаниях и деловых организациях. У руководителей не было и малейшей уверенности в конфиденциальности передаваемых, посредством беспроводной связи, данных. Кроме того, в этой системе не было предусмотрено возможности устанавливать пароль.

Решением данной проблемы занялся институт IEEE, который организовал 802.11i — рабочую группу, начавшую создание новой модели шифрования данных, способной защитить сети wifi.

Результатом стало появление в 2004 году WPA (Wifi Protected Access или защищённого доступа). Новая система исправила недочёты старой благодаря сочетанию сразу нескольких технологий, способных решить проблему её уязвимости и поставить точку в истории лёгких взломов сетей.

WPA

Стандарт 802.1x, как уже говорилось выше, пришёл на замену 802.11. Основным отличием стала взаимная аутентификация и постоянная инкапсуляция данных, транслируемых между сервером и клиентскими точками доступа. Так же был расширен протокол аутентификации (EAP).

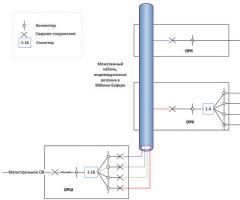

Предлагаем ознакомиться со схематичным изображением работы WAP и многих других систем безопасности (см.рис.)

Кроме того, в WAP были интегрированы способ временного протокола целостности ключей (TKIP) и MIC — контрольная сумма сообщения, предотвращающая любое изменение пакетов данных в процессе передачи. Работая вместе, данные технологии могут гарантированно защитить сеть, наделяя правом подключения к ней лишь владеющих паролем пользователей.

WPA2

Следующим рывком навстречу безопасности сетей стал выход программы WPA2 (802.11i). Лишь с её появлением беспроводные сети стали активно внедрять предприятия и компании, придающие конфиденциальности особую роль.

Важнейшей инновацией стало появление AES — 128-битного улучшенного алгоритма шифрования данных. Он позволяет поставить крест на работе «блокиратора» шифра, дающего возможность использовать один код как для аутентификации, так и для шифрования. Теперь стало обязательным использование разных шифров для каждой из этих операций. Так же добавили кэширование ключа и предварительную аутентификацию пользователей (для их упорядочивания по точкам доступа).

Существуют модификации стандарта 802.11i:

- 802.11r — технология, специализирующаяся на быстрой и надёжной передачи ключевых иерархий, основанных на алгоритме Handoff. Данный стандарт wifi полностью совместим с модификациями 802.11a/b/g/n.

- 802.11w — предназначен для улучшения механизма, отвечающего за безопасность, посредством повышенного внимания к защите управляющих пакетов на основе 802.11i. Оба данных стандарта принадлежат к группе 802.11n.

Таким образом, использование последнего (WPA2) стандарта при организации безопасности беспроводной сети очевидно.

Хватит теории. Следующим шагом должна стать организация защиты wifi паролем, рассмотрением которой мы сейчас и займёмся.

Пароль для wifi — нюансы установки

Беспроводная сеть даёт возможность подключать различные устройства к интернету в радиусе, далеко выходящем за пределы квартиры. Поэтому, если ваш wifi не защищён паролем, им вполне смогут воспользоваться соседи. И одно дело, если такой несанкционированный «визит» будет нанесён только ради получения бесплатного интернета, и совсем другое — если его целью окажется получение личной информации для совершения мошеннических действий.

Следовательно, установка пароля на wifi является первоочередной задачей после создания и настройки сети.

Данная процедура может иметь небольшие отличия при работе с разными моделями роутеров. Но, несмотря на это, существует один общий алгоритм настройки, применяемый во всех случаях.

Шаг 1

Первой операцией, необходимой для того, чтобы запаролить сеть, является вход в настройки роутера.

В комплекте с ним идёт компакт-диск, предназначенный облегчить настройку оборудования. Но если вы затрудняетесь с его поиском, можете воспользоваться веб-интерфейсом роутера. В этом случае вам нужно будет запустить веб-браузер и ввести в строку адреса специальный код (конструкцию, состоящую из «http://» и «IP роутера»). Стандартные адреса для большинства роутеров начинаются с «192.168.», а далее следуют: «1.1», «0.1», «2.1» (например, 192.168.1.1). Какой из них подойдёт в вашем случае? Это можно узнать, взглянув на заднюю крышку маршрутизатора (для 99% случаев), либо посмотрев в интернете.

Учтите следующее:

- Заходить в настройки роутера лучше с компьютера, соединённого с ним с помощью Ethenet-кабеля. При использовании связи wifi придётся каждый раз, после любого изменения, повторять процедуру входа.

- В качестве имени и пароля от роутера почти всегда выступает «admin». Если не подойдёт, полистайте инструкцию в поисках верного варианта, либо посмотрите на заднюю крышку устройства.

- Если вы затрудняетесь вспомнить пароль, который успели поставить ранее, перезагрузите роутер кнопкой Reset. Это обнулит все пользовательские настройки устройства, вернув их к заводским установкам.

Шаг 2

Теперь нужно найти вкладку с названием, похожим на «Свойства безопасности сети». Находится она чаще всего в «Настойках Wifi» или разделе «Безопасность». Возникли трудности с обнаружением вкладки? Можете ввести название модели вашего роутера в поиск и установить её местонахождение.

Шаг 3

Далее нужно выбрать тип шифрования данных. В современных моделях предусмотрено использование различных методов защиты сети. Об особенностях каждого мы говорили в начале статьи. И, как обсуждалось там же, наиболее целесообразно сегодня использовать WPA2 в силу его наивысшей надёжности.

- Важно! На старых моделях роутеров может отсутствовать возможность применения WPA2. Поэтому нужно поставить либо WPA, либо сменить устройство на более современное.

ШАГ 4

После выбора метода шифрования, необходимо установить его алгоритм. Для WPA2-Personal нужно поставить AES. Другой — TKIP — сильно уступает первому в надёжности, и использовать его не желательно.

Важно! В некоторых моделях роутеров уже даже не предусмотрен TKIP, так как он устарел и не может обеспечить нужный уровень защиты.

Шаг 5

Вот мы и достигли важнейшего этапа всей процедуры. Вам нужно определиться с SSID (именем точки доступа) и поставить пароль на wifi (другими словами, указать кодовое слово или запаролить сеть).

При подборе секретной фразы, учтите:

- Паролем должна стать комбинация как из цифр, так и символов, и очень хорошо, если они будут расположены вперемешку. Усложнив таким образом секретный код, вы сможете задать трудную задачу недоброжелателям, желающим подобрать его.

- Интернет завален множеством генераторов простых паролей, с помощью которых те взламываются за считанные секунды.

Шаг 6. Последний

Осталось только сохранить новые настройки и произвести перезагрузку маршрутизатора. Нажимайте на «Применить» («сохранить», «save», «apply»…), и все изменения будут готовы вступить в силу. Произойдёт же это только после перезагрузки роутера. В большинстве случаев, маршрутизатор начнёт самостоятельную перезагрузку, а все подключенные устройства в обязательном порядке отключатся от wifi. Чтобы поставить их в известность об изменениях в сети, придётся заново установить соединение и ввести новый пароль, указанный шагом ранее.

Важно помнить:

- Если автоматическая перезагрузка не началась после сохранения, нужно будет произвести её вручную. Необходимо отсоединить роутер от сети питания, посчитать до 10, а затем снова включить его. Приступать к работе можно будет после того, как он выполнит начальную загрузку. О её завершении сообщат световые индикаторы, перестав хаотично мигать.

- Такая перезагрузка отличается от полученной в результате нажатия на кнопку RESET! Последняя сотрёт все ваши настройки, обнулив их до начальных (заводских).

- Для профилактики сетевых вторжений рекомендуется менять пароль хотя бы два раза в год.

Помните, в вашем распоряжении есть всё необходимое, чтобы не поставить под угрозу безопасность личных данных. Главное, научиться пользоваться методами защиты беспроводной сети.

Приветствую.

Защита wi fi сети считается важным моментом особенно если вы живете в многоквартирном доме.

И если у вас открытая сеть, есть шанс что у вас начнут перехват паролей, один из таких способов я писал в статье.

Конечно если вам не жалко интернета то нужно хотя бы использовать сервисы для шифрования своих данных и хотя бы изменить пароль админки роутера.

В статье защита wi fi сети рассмотрим некоторые виды защиты.

— Изменение пароля входа в интерфейс роутера

(обязательно следует сделать)

—

— Защита роутера от пинания

(атака за счет подбора pin

кода).

— Разрешим подключаться к WI FI лишь вашим устройствам.

— Научимся скрывать роутер от посторонних глаз.

Последние 2 пункта могут привести к небольшой заморочке если у вас могут быть часто новые устройства в доме. Поэтому не обязательны, но если у вас большая паранойя то можно их применить.

Я буду рассматривать на примере своего роутера DSL-2640U .

Ваш интерфейс может отличаться но будет всё похоже по смыслу.

Защита wi fi сети.

Открываем любой браузер (через который вы выходите в интернет).

Вводите в адресной строке 192.168.1.1

(возможно у вас будет 192.168.0.1

), чтобы перейти в настройки роутера.

Откроется меню вашего роутера.

Вводите имя пользователя

и пароль

интерфейса (User name и password

).

Если вы ничего не меняли то скорее всего в поле имя необходимо ввести Admin

, пароль возможно у вас тоже Admin

либо его вообще может не быть.

Если не подходит, то уточняйте в инструкции или в поисковике.

Изменение пароля входа в интерфейс роутера.

Войдя в интерфейс переходим в «Расширенные настройки- Система — Пароль администратора»

Вводите новый пароль(new password)

и подтверждение пароля (confirm password)

.

Когда нажимаете применить

(save

).

Теперь входя в интерфейс 192.168.1.1 вы будете вводить новый пароль, который вы придумали.

Для чего нужна смена пароля.

Если у вас стандартный пароль, например не добросовестные соседи могут подключиться, влезть в интерфейс вашего роутера и что то там изменить, например чтобы вам как то навредить, поверьте такие желающие могут легко найтись.

Включение\изменение пароля подключения к WI FI.

Переходим Настройки — Wi FI — Настройки безопасности

Сетевая аутентификация

(WIreless security mode) — метод шифрования. Лучше выбирать WPA / WPA2

потому что wep

устарел и легко взламывается.

Ключ шифрования PSK

, пароль для подключение к Wi Fi. Пароль лучше ставить состоящий из маленьких и больших букв а так же цифр, такой труднее взломать.

После настроек нажимаем сохранить

(Save).

Защита wi fi сети (роутера) от подбора Pin (пинания).

Даже не зная пароля Wi FI на устаревших устройствах можно подключиться за счет подбора пин к WPS

.

Я считаю эту функцию лишней (лично мне всегда проще ввести пароль от Wi FI).

Переходим в пункт Wi Fi

— WPS

и если у вас стоит галочка «Включить WPS»

то снимите её и нажмите применить.

Напоминаю что следующие 2 пункта могут вызвать некоторую мороку в дальнейшем, если часто будете подключаться к Wi Fi новых устройств. Но если для вас важна хорошая защита wi fi сети, то применяйте.

Скрываем вашу сеть от посторонних глаз.

С данным пунктом ваша сеть не будет видна в списке доступных, чтобы к ней подключиться необходимо вводить логин сети.

Переходим в пункт «Wi Fi — Основные настройки» .

Ставим галочку «Скрыть точку доступа»

.

У вас может быть опция «Enable connection wireless»

(активировать закрытость сети) .

Еще измените SSID

на любой для вас удобный. Это логин, который позволит вам потом подключиться к Wi Fi.

Как потом подключиться к Wi Fi

.

На Windows 7

.

Щелкаете по значку управления сетями (в правом нижнем углу, где часы).

Центр управления сетями и общим доступом.

Управление беспроводными сетями.

— Добавить

.

— Создать профиль сети вручную

.

— Вводим имя сети

(SSID который вы установили)

— Тип безопасности в случае если стоит шифрование и пароль на Wi FI выбираете тот который у вас настроен

— Пароль от WI FI который вы установили ранее.

И нажимаете далее.

Всё сеть создана. Можно кликнуть по созданной сети правой кнопкой мыши, «Свойства»

и поставить «подключаться автоматически если сеть в радиусе действия»

.

Разрешаем подключаться к WI FI лишь вашим устройствам.

Если у вас всего несколько ваших устройств и вы лишь с них подключаетесь то это

хороший вариант для пункта защита wi fi сети. Мы настроим фильтр подключения по mac адресам.

Переходим в Wi Fi — Mac filter

(Advanced — mac filter.)

Сейчас для удобства настройки рекомендую подключить все Wi Fi устройства которые у вас есть дома.

Вкладка «Mac адреса»

.

В известные Ip/mac адреса числятся подключенные устройства.

Щелкаете по списку и добавляете устройства по одному.

Когда все добавили, нажимаете применить (save).

Когда добавили, во вкладке «режим фильтра»

выбираете «разрешить

(Turn mac filtering on and allow)».

Теперь смогут подключаться лишь разрешенные устройства.

Вносим список устройств.

Если вы хотите подключить новое устройство, необходимо снова заходить в настройки роутера, и вносить mac адрес в таблицу «Mac адреса».

Как узнать mac адрес на Windows .

Открываете командную строку. Для это нажимаете Пуск, в строке найти программы и файлы вводите «cmd» и выбираем в списке CMD.exe

Вводим команду getmac

и нажимаем enter на клавиатуре.

В разделе физический адрес как раз и находится mac (самый первый) который и нужно ввести в фильтр.

На Android устройствах

.

Настройки — Wi FI — Дополнительно.

Там увидите пункт "mac адрес " его и следует вносить в список.

Вот собственно всё, я считаю что вопрос защита wi fi сети исчерпал себя.

Берегите себя и свои компьютеры.

Сегодня каждый третий пользователь всемирной паутины широко применяет опутывают весь дом, предлагая высокоскоростной доступ к Интернет для всех устройств. И верно, почему бы не использовать такую возможность, когда сидя в кресле, лёжа на диване или в постели перед сном, есть выход в Интернет со смартфона или .

Во всей, столь практически выгодной, ситуации есть одно большое «НО» — пользователи очень редко соблюдают правила безопасности, которые напрямую касаются доступа к Wi-Fi. По прошествии времени мы начинаем замечать, что скорость Интернет соединения снизилась, а принтер внезапно начал интересоваться «фото жанра НЮ», изредка выводя их на печать! Действия «шутника»,подключившегося к вашей сети, не ограничиваются простым доступом к Интернет или к принтеру, немного сноровки и стороннему пользователю становятся доступными и более конфиденциальная информация, например ваши средства на электронных кошельках. Поэтому обезопасить беспроводную сеть и себя лично – задача номер один, особенно для пользователей обитающих в многоквартирном доме.

Как обезопасить доступ к Wi-Fi от внешнего вторжения

Обычно пользователь, заметив некорректную работу компьютера связанную с сетью, спешит применить сброс . Это видимо, по аналогии с системным блоком, который внезапно завис. И здесь, мы ищем тонкий предмет, чтобы добраться до скрытой кнопочки «Reset» на корпусе сетевого оборудования. Зачастую, такие действия спасают на короткий срок, и ситуация спешит повториться…

Способы защиты Wi-Fi доступа:

- Главным шагом к безопасности станет простая смена пароля доступа к . Ведь после настройки специалистом (или самостоятельной конфигурации) оборудование продолжает хранить заводские учётные данные. И тут, не надо быть «компьютерным гением», чтобы войти в панель настроек через веб интерфейс!

Примечание! Возможность настройки панели управления роутером есть не во всех моделях оборудования, поэтому следующий совет более практичен в исполнении. - Следующее пожелание, касается пароля доступа к сети. Пользователи легкомысленно подходят к выбору этого шифра. Иногда мы ссылаемся на свою слабую память, но при этом с завидным постоянством сбрасываем его!

Поэтому лучше один раз настроить алгоритм шифрования WPA2 , и придумать 10-значный пароль, который Вы будете хотя бы изредка менять. Для него подберите случайный набор букв и цифр, а придуманную комбинацию просто запишите на листок или на коробке от роутера.

Примечание! Не создавайте читаемых паролей. Фамилии и имена в английской раскладке – сложно придумать, но легко подобрать! - Далее, будет неплохо, отказаться от функции WPS, которая создаёт цифровой PIN-код для новых устройств. Функция активна по умолчанию на большинстве моделей точек доступа. Если Вам не приходится постоянно подключать различные смартфоны или планшеты, то сложностей не возникнет.

Примечание! Даже если будет потребность в регулярном подключении новых гаджетов, то достаточно, каждый раз вводить пароль доступа! Малая плата за безопасность домашней сети. - Следующая рекомендация скорее на внимательность. Возьмите в привычку правильно покидать веб интерфейс роутера, то есть не просто закрывая вкладку браузера, а именно совершить «выход из панели управления».

Такая предосторожность, связана с некоторыми особенностями Интернет обозревателей. При посещении страниц браузеры сохраняют кеш и кукки, которые отвечают за хранение временных файлов и информации ресурса. Вы могли ранее замечать, что покинув сайт повторная авторизация не требуется. Так что это ещё одна лазейка для случайного злоумышленника!

Примечание! Было бы неплохо взять в привычку и очистку кеша и кукки браузера, которым Вы активно пользуетесь (как это сделать читайте в статье: , ). - Последующие шаги скорее адресованы опытным пользователям, так как несут долю риска. Итак, сперва сменим подсеть роутера, так как она установлена по умолчанию и известна многим. Обычно, она представляет собой адрес:

- 192.168.0.0

- 192.168.1.0

- 192.168.1.1

Мало того, адрес указан на корпусе устройства, нам ничего не мешает сменить IP адрес через веб интерфейс и дать локальной подсети новое имя, отличное от заводского.

Пароль и фильтрация по MAC-адресу должны защитить вас от взлома. На самом деле безопасность в большей степени зависит от вашей осмотрительности. Неподходящие методы защиты, незамысловатый пароль и легкомысленное отношение к посторонним пользователям в домашней сети дают злоумышленникам дополнительные возможности для атаки. Из этой статьи вы узнаете, как можно взломать WEP-пароль, почему следует отказаться от фильтров и как со всех сторон обезопасить свою беспроводную сеть.

Защита от незваных гостей

Ваша сеть не защищена, следовательно, рано или поздно к вашей беспроводной сети подсоединится посторонний пользователь — возможно даже не специально, ведь смартфоны и планшеты способны автоматически подключаться к незащищенным сетям. Если он просто откроет несколько сайтов, то, скорее всего, не случиться ничего страшного кроме расхода трафика. Ситуация осложнится, если через ваше интернет-подключение гость начнет загружать нелегальный контент.

Если вы еще не предприняли никаких мер безопасности, то зайдите в интерфейс роутера через браузер и измените данные доступа к сети. Адрес маршрутизатора, как правило, имеет вид: http://192.168.1.1 . Если это не так, то вы сможете выяснить IP-адрес своего сетевого устройства через командную строку. В операционной системе Windows 7 щелкните по кнопке «Пуск» и задайте в строке поиска команду «cmd». Вызовите настройки сети командой «ipconfig» и найдите строку «Основной шлюз». Указанный IP - это адрес вашего роутера, который нужно ввести в адресной строке браузера. Расположение настроек безопасности маршрутизатора зависит от производителя. Как правило, они расположены в разделе с названием вида «WLAN | Безопасность».

Если в вашей беспроводной сети используется незащищенное соединение, следует быть особенно осторожным с контентом, который расположен в папках с общим доступом, так как в отсутствие защиты он находится в полном распоряжении остальных пользователей. При этом в операционной системе Windows XP Home ситуация с общим доступом просто катастрофическая: по умолчанию здесь вообще нельзя устанавливать пароли - данная функция присутствует только в профессиональной версии. Вместо этого все сетевые запросы выполняются через незащищенную гостевую учетную запись. Обезопасить сеть в Windows XP можно c помощью небольшой манипуляции: запустите командную строку, введите «net user guest ВашНовыйПароль» и подтвердите операцию нажатием клавиши «Enter». После перезагрузки Windows получить доступ к сетевым ресурсам можно будет только при наличии пароля, однако более тонкая настройка в этой версии ОС, к сожалению, не представляется возможной. Значительно более удобно управление настройками общего доступа реализовано в Windows 7. Здесь, чтобы ограничить круг пользователей, достаточно в Панели управления зайти в «Центр управления сетями и общим доступом» и создать домашнюю группу, защищенную паролем.

Отсутствие должной защиты в беспроводной сети является источником и других опасностей, так как хакеры могут с помощью специальных программ (снифферов) выявлять все незащищенные соединения. Таким образом, взломщикам будет несложно перехватить ваши идентификационные данные от различных сервисов.

Хакеры

Как и прежде, сегодня наибольшей популярностью пользуются два способа защиты: фильтрация по MAC-адресам и скрытие SSID (имени сети): эти меры защиты не обеспечат вам безопасности. Для того чтобы выявить имя сети, взломщику достаточно WLAN-адаптера, который с помощью модифицированного драйвера переключается в режим мониторинга, и сниффера - например, Kismet. Взломщик ведет наблюдение за сетью до тех пор, пока к ней не подключится пользователь (клиент). Затем он манипулирует пакетами данных и тем самым «выбрасывает» клиента из сети. При повторном подсоединении пользователя взломщик видит имя сети. Это кажется сложным, но на самом деле весь процесс занимает всего несколько минут. Обойти MAC-фильтр также не составляет труда: взломщик определяет MAC-адрес и назначает его своему устройству. Таким образом, подключение постороннего остается незамеченным для владельца сети.

Если ваше устройство поддерживает только WEP-шифрование, срочно примите меры - такой пароль за несколько минут могут взломать даже непрофессионалы.

Особой популярностью среди кибермошенников пользуется пакет программ Aircrack-ng, который помимо сниффера включает в себя приложение для загрузки и модификации драйверов WLAN-адаптеров, а также позволяет выполнять восстановление WEP-ключа. Известные методы взлома - это PTW- и FMS/KoreKатаки, при которых перехватывается трафик и на основе его анализа вычисляется WEP-ключ. В данной ситуации у вас есть только две возможности: сначала вам следует поискать для своего устройства актуальную прошивку, которая будет поддерживать новейшие методы шифрования. Если же производитель не предоставляет обновлений, лучше отказаться от использования такого устройства, ведь при этом вы ставите под угрозу безопасность вашей домашней сети.

Популярный совет сократить радиус действия Wi-Fi дает только видимость защиты. Соседи все равно смогут подключаться к вашей сети, а злоумышленники зачастую пользуются Wi-Fi-адаптерами с большим радиусом действия.

Публичные точки доступа

Места со свободным Wi-Fi привлекают кибермошенников, так как через них проходят огромные объемы информации, а воспользоваться инструментами взлома может каждый. В кафе, отелях и других общественных местах можно найти публичные точки доступа. Но другие пользователи этих же сетей могут перехватить ваши данные и, например, взять под свой контроль ваши учетные записи на различных веб-сервисах.

Защита Cookies. Некоторые методы атак действительно настолько просты, что ими может воспользоваться каждый. Расширение Firesheep для браузера Firefox автоматически считывает и отображает в виде списка аккаунты других пользователей, в том числе на Amazon, в Google, Facebook и Twitter. Если хакер щелкнет по одной из записей в списке, он сразу же получит полный доступ к аккаунту и сможет изменять данные пользователя по своему усмотрению. Firesheep не осуществляет взлом паролей, а только копирует активные незашифрованные cookies. Чтобы защититься от подобных перехватов, следует пользоваться специальным дополнением HTTPS Everywhere для Firefox. Это расширение вынуждает онлайн-сервисы постоянно использовать зашифрованное соединение через протокол HTTPS, если он поддерживается сервером поставщика услуг.

Защита Android. В недавнем прошлом всеобщее внимание привлекла недоработка в операционной системе Android, из-за которой мошенники могли получить доступ к вашим аккаунтам в таких сервисах, как Picasa и «Календарь Google», а также считывать контакты. Компания Google ликвидировала эту уязвимость в Android 2.3.4, но на большинстве устройств, ранее приобретенных пользователями, установлены более старые версии системы. Для их защиты можно использовать приложение SyncGuard.

WPA 2

Наилучшую защиту обеспечивает технология WPA2, которая применяется производителями компьютерной техники еще с 2004 года. Большинство устройств поддерживают этот тип шифрования. Но, как и другие технологии, WPA2 тоже имеет свое слабое место: с помощью атаки по словарю или метода bruteforce («грубая сила») хакеры могут взламывать пароли - правда, лишь в случае их ненадежности. Словари просто перебирают заложенные в их базах данных ключи - как правило, все возможные комбинации чисел и имен. Пароли наподобие «1234» или «Ivanov» угадываются настолько быстро, что компьютер взломщика даже не успевает нагреться.

Метод bruteforce предполагает не использование готовой базы данных, а, напротив, подбор пароля путем перечисления всех возможных комбинаций символов. Таким способом взломщик может вычислить любой ключ - вопрос только в том, сколько времени ему на это потребуется. NASA в своих инструкциях по безопасности рекомендует пароль минимум из восьми символов, а лучше - из шестнадцати. Прежде всего важно, чтобы он состоял из строчных и прописных букв, цифр и специальных символов. Чтобы взломать такой пароль, хакеру потребуются десятилетия.

Пока еще ваша сеть защищена не до конца, так как все пользователи внутри нее имеют доступ к вашему маршрутизатору и могут производить изменения в его настройках. Некоторые устройства предоставляют дополнительные функции защиты, которыми также следует воспользоваться.

Прежде всего отключите возможность манипулирования роутером через Wi-Fi. К сожалению, эта функция доступна лишь в некоторых устройствах - например, маршрутизаторах Linksys. Все современные модели роутеров также обладают возможностью установки пароля к интерфейсу управления, что позволяет ограничить доступ к настройкам.

Как и любая программа, прошивка роутера несовершенна - небольшие недоработки или критические дыры в системе безопасности не исключены. Обычно информация об этом мгновенно распространяется по Сети. Регулярно проверяйте наличие новых прошивок для вашего роутера (у некоторых моделей есть даже функция автоматического обновления). Еще один плюс перепрошивок в том, что они могут добавить в устройство новые функции.

Периодический анализ сетевого трафика помогает распознать присутствие незваных гостей. В интерфейсе управления роутером можно найти информацию о том, какие устройства и когда подключались к вашей сети. Сложнее выяснить, какой объем данных загрузил тот или иной пользователь.

Гостевой доступ — средство защиты домашней сети

Если вы защитите роутер надежным паролем при использовании шифрования WPA2, вам уже не будет угрожать никакая опасность. Но только до тех пор, пока вы не передадите свой пароль другим пользователям. Друзья и знакомые, которые со своими смартфонами, планшетами или ноутбуками захотят выйти в Интернет через ваше подключение, являются фактором риска. Например, нельзя исключать вероятность того, что их устройства заражены вредоносными программами. Однако из-за этого вам не придется отказывать друзьям, так как в топовых моделях маршрутизаторов, например Belkin N или Netgear WNDR3700, специально для таких случаев предусмотрен гостевой доступ. Преимущество данного режима в том, что роутер создает отдельную сеть с собственным паролем, а домашняя не используется.

Надежность ключей безопасности

WEP (WIRED EQUIVALENT PRIVACY). Использует генератор псевдослучайных чисел (алгоритм RC4) для получения ключа, а также векторы инициализации. Так как последний компонент не зашифрован, возможно вмешательство третьих лиц и воссоздание WEP-ключа.

WPA (WI-FI PROTECTED ACCESS) Основывается на механизме WEP, но для расширенной защиты предлагает динамический ключ. Ключи, сгенерированные с помощью алгоритма TKIP, могут быть взломаны посредством атаки Бека-Тевса или Охигаши-Мории. Для этого отдельные пакеты расшифровываются, подвергаются манипуляциям и снова отсылаются в сеть.

WPA2 (WI-FI PROTECTED ACCESS 2) Задействует для шифрования надежный алгоритм AES (Advanced Encryption Standard). Наряду с TKIP добавился протокол CCMP (Counter-Mode/CBC-MAC Protocol), который также базируется на алгоритме AES. Защищенную по этой технологии сеть до настоящего момента взломать не удавалось. Единственной возможностью для хакеров является атака по словарю или «метод грубой силы», когда ключ угадывается путем подбора, но при сложном пароле подобрать его невозможно.

Является самым важным электронным устройством в их жизни. Он соединяет большинство других устройств с внешним миром и именно поэтому представляет максимальный интерес для хакеров.

К сожалению, многие роутеры для дома и малого бизнеса по умолчанию поставляются с небезопасной конфигурацией, обладают недокументированными учетными записями для управления, используют устаревшие службы и работают на старых версиях прошивок, которые легко взломать с помощью давно известных приемов. Часть из перечисленных проблем сами пользователи, увы, исправить не сумеют, но тем не менее можно предпринять целый ряд действий, чтобы защитить эти устройства как минимум от крупномасштабных автоматизированных атак.

Основные действия

Избегайте использования роутеров, предоставляемых провайдерами. Во-первых, они зачастую дороже. Но это не самая большая проблема. Такие маршрутизаторы, как правило, менее защищены, чем те модели, которые продают производители в магазинах. Очень часто они содержат жестко запрограммированные учетные данные для удаленной поддержки, которые пользователи не могут изменять. Обновления для измененных версий прошивок часто отстают по времени от релизов для коммерческих роутеров.

Измените пароль администратора по умолчанию. Многие роутеры поставляются с типовыми паролями администратора (admin/admin), и злоумышленники постоянно пытаются войти на устройства, используя эти общеизвестные учетные данные. После подключения к интерфейсу управления маршрутизатора через браузер в первый раз - его IP-адрес обычно находится на наклейке с нижней стороны или в руководстве пользователя - первое, что вам нужно сделать, это изменить пароль.

Кроме того, веб-интерфейс маршрутизатора управления не должен быть доступен из Интернета. Для большинства пользователей управлять роутером извне локальной сети просто не нужно. Однако если у вас все же есть потребность в удаленном управлении , рассмотрите возможность использовать VPN для создания защищенного канала подключения к локальной сети и только затем обращайтесь к интерфейсу маршрутизатора.

Даже внутри локальной сети стоит ограничить спектр IP-адресов, с которых можно управлять маршрутизатором. Если этот параметр доступен в вашей модели, лучше разрешить доступ с одного IP-адреса, который не входит в пул IP-адресов, назначаемых роутером через DHCP (протокол динамической конфигурации хостов). Например, вы можете настроить DHCP-сервер маршрутизатора для назначения IP-адресов от 192.168.0.1 до 192.168.0.50, а затем настроить веб-интерфейс, чтобы он принимал администратора только с адреса 192.168.0.53. Компьютер должен быть настроен вручную, чтобы использовать этот адрес лишь в том случае, когда необходимо администрировать роутер.

Включайте доступ к интерфейсу маршрутизатора по протоколу https, если имеется поддержка защищенного соединения, и всегда выходите, закрывая сессию по завершении настройки. Используйте браузер в режиме инкогнито или в приватном режиме, чтобы Cookies не сохранялись в автоматическом режиме, и никогда не позволяйте браузеру сохранять имя пользователя и пароль интерфейса роутера.

Если это возможно, измените IP-адрес роутера. Чаще всего роутерам назначается первый адрес в предопределенном диапазоне, например, 192.168.0.1. Если такая опция доступна, измените его на 192.168.0.99 или на какой-либо другой адрес, который легко запомнить и который не является частью пула DHCP. Кстати, весь спектр адресов используемых маршрутизатором также может быть изменен. Это позволяет защититься от фальшивых межсайтовых запросов (CSRF), когда атака происходит через браузеры пользователей и с применением типового IP-адреса, обычно присваиваемого таким устройствам.

Создавайте сложный пароль к Wi-Fi и выбирайте надежную защиту протокола. Протокол WPA2 (Wi-Fi Protected Access 2) лучше старых WPA и WEP, которые более уязвимы для атак. Если роутер предоставляет такую возможность, создайте гостевую беспроводную сеть, также защитив ее WPA2 и сложным паролем. Пусть посетители или друзья используют этот изолированный сегмент гостевой сети, а не вашу основную сеть. У них может и не быть злого умысла, но их устройства могут быть взломаны или заражены программами-злоумышленниками.

Отключите функцию WPS. Эта редко используемая функция предназначена для того, чтобы помочь пользователям настроить Wi-Fi, используя PIN-код, напечатанный на наклейке роутера. Однако во многих реализациях версий WPS, предоставляемых различными поставщиками, несколько лет назад была найдена серьезная уязвимость, которая позволяет хакерам взламывать сети. И поскольку будет трудно определить, какие конкретно модели роутеров и версии прошивки уязвимы, лучше просто отключить данную функцию на роутере, если он позволяет сделать это. Вместо этого можно подключиться к маршрутизатору через проводное соединение и через веб-интерфейс управления, например, настроить Wi-Fi с WPA2 и пользовательский пароль (без WPS вообще).

Чем меньше сервисов вашего роутера открыты для Интернета, тем лучше. Это особенно правильно в тех случаях, когда не вы включили их, а возможно, даже не знаете, что они делают. Такие сервисы, как Telnet, UPnP (Universal Plug and Play), SSH (Secure Shell) и HNAP (Home Network Administration Protocol), вообще не должны активироваться для внешней сети, так как они потенциально несут в себе риски для безопасности. Впрочем, они также должны быть выключены и в локальной сети, если вы их не используете. Онлайн-сервисы, вроде Shields UP от Gibson Research Corporation (GRC), могут просто сканировать публичный IP-адрес вашего роутера в поиске открытых портов. Кстати, Shields Up способен вести отдельно сканирование именно для UPnP.

Следите, чтобы прошивка вашего роутера была свежей. Одни роутеры позволяют проверить обновления прошивки прямо из интерфейса, а другие - даже имеют функцию автоматического обновления. Но иногда эти проверки могут происходить некорректно из-за изменений на серверах производителя, например, по прошествии нескольких лет. Поэтому стоит регулярно проверять сайт производителя вручную, чтобы узнать, не появилось ли там обновление прошивки для вашей модели роутера.

Более сложные действия

Вы можете использовать сегментацию сети, чтобы изолировать ее от рискованного устройства. Некоторые потребительские роутеры предоставляют возможность создавать сети VLAN (виртуальные локальные сети) внутри крупной частной сети. Такие виртуальные сети можно использовать для изоляции устройств из категории Интернета Вещей (IoT), которые бывают полны уязвимостей, что неоднократно доказывали исследователи (Берд Киви рассматривал данную проблему в предыдущем номере «Мира ПК» - прим.ред.). Многими устройствами IoT можно управлять с помощью смартфона через внешние облачные сервисы . А поскольку они имеют доступ к Интернету, такие аппараты после начальной настройки не должны взаимодействовать со смартфонами напрямую по локальной сети. Устройства IoT часто используют незащищенные административные протоколы для локальной сети, так что злоумышленник сумеет легко взломать такое устройство, используя зараженный компьютер, если они оба находятся в одной сети.

Благодаря фильтрации MAC-адресов, можно не допустить опасные устройства в вашу сеть Wi-Fi. Многие роутеры позволяют ограничить перечень устройств, имеющих право входить в сеть Wi-Fi, по их MAC-адресу - уникальному идентификатору физической сетевой карты . Включение этой функции не позволит атакующему подключиться к Wi-Fi сети , даже если он сумеет украсть или подобрать пароль. Недостатком такого подхода является то, что ручное управление списком разрешенных устройств может быстро стать излишней административной нагрузкой для крупных сетей.

Проброс портов должен быть использован только в сочетании с IP-фильтрацией. Сервисы, запущенные на компьютере за роутером, не будут доступны из Интернета, если на роутере не определены правила переадресации портов. Многие программы пытаются открыть порты роутера автоматически через UPnP, что не всегда безопасно. Если вы отключите UPnP, эти правила можно будет добавить вручную. Причем некоторые роутеры даже позволяют указать IP-адрес или целый блок адресов, которые могут подключаться к определенному порту, чтобы получить доступ к тому или иному сервису внутри сети. Например, если вы хотите получить доступ к FTP-серверу на вашем домашнем компьютере , находясь на работе, то можете создать правило проброса порта 21 (FTP) в вашем роутере, но разрешить подключения только с блока IP-адресов вашей фирмы.

Кастомные прошивки могут быть более безопасными, чем заводские. Существует несколько основанных на Linux и поддерживаемых сообществом проектов прошивок для широкого спектра домашних роутеров. Они, как правило, предлагают расширенные функции и настройки по сравнению с имеющимися у заводской прошивки, а сообщество быстрее исправляет их недостатки, чем сами производители роутеров. Поскольку эти микропрограммы позиционируются для энтузиастов, число устройств, которые их используют, гораздо меньше, чем устройств с прошивкой от производителя. Это значительно снижает вероятность обширных атак на кастомные прошивки. Тем не менее очень важно иметь в виду, что загрузка прошивки на роутер требует хороших технических знаний. Вполне вероятно, что вы лишитесь гарантии, и в случае ошибки устройство может выйти из строя. Учтите это, ведь вы же были предупреждены!

Как защититься

Проверьте, включена ли функция удаленного доступа в вашем роутере. Она часто есть в устройствах, которые дают провайдеры связи. Провайдерам удаленный доступ нужен для дела: так им проще помогать пользователям с настройкой сети. Тем не менее провайдеры могут оставить в веб-интерфейсе пароль по умолчанию, что делает вас легкой добычей хакерских программ.

Если вы можете зайти в веб-интерфейс со стандартными логином и паролем admin / admin, обязательно поменяйте пароль и запишите его. Когда провайдер будет настраивать ваш роутер удаленно, просто скажите, что поменяли пароль из соображений безопасности, и продиктуйте его оператору.

Инструкция по защите роутера

- Поставьте на вайфай надежный пароль.

- Смените стандартный пароль администратора.

- Если роутер не от провайдера, отключите удаленный доступ.

- Если не знаете, как это всё сделать, вызовите компьютерного мастера, которому вы доверяете.